防火墙

功能概述

防火墙负责管控VPC网络的南北向流量,通过配置规则集和规则来管控网络的访问控制策略,可有效保护整个VPC的通信安全以及VPC路由器安全。VPC防火墙是基于状态的防火墙,底层实现实际是iptables,配置规则时只需开启状态检测,即无须为一条流的反向报文、关联数据流配置规则。

最佳实践

- 定义防火墙规则时支持采用规则集、规则模板、IP/端口集合等特性,通过复用规则、IP/端口集合等对象,提高部署防火墙的便捷性、灵活性。

- 为云主机绑定EIP,防护墙自动在公有网络和VPC网络入方向下发规则4001,允许绑定EIP的云主机与外部网络互访。

- 防火墙规则在SNAT规则之前生效,所以出方向规则源IP地址需要指定云主机IP地址,而不是指定EIP。

- 防火墙规则在EIP规则之后生效,所以入方向规则目的IP地址需要指定云主机IP地址,而不是指定EIP。

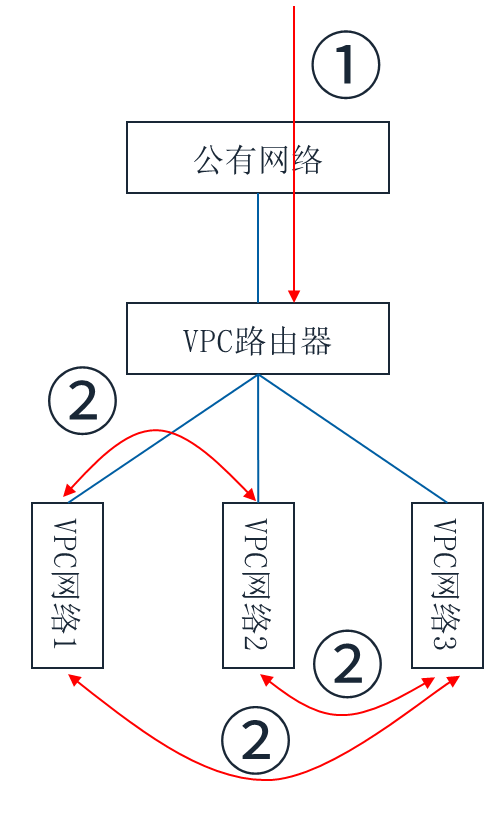

- 缺省情况下允许VPC网络和外部网络互访。如果需要只开放指定外部网络访问VPC网络,如下图业务流1,首先停用公有网络入方向规则9999,然后配置公有网络入方向规则允许指定外部网络访问指定VPC网络。

- 缺省情况下允许VPC网络互访。如果需要控制VPC网络互访,如上图业务流2,建议修改VPC网络入方向默认行为为“拒绝”,然后停用缺省规则9999,最后按需添加入方向规则。

- 同时使用安全组和防火墙的场景下,注意避免防火墙规则与安全组规则冲突,如果防火墙配置允许规则而安全组配置拒绝规则,则结果是“拒绝”。

- 防火墙与安全组的区别:防火墙管控南北向流量,作用范围是整个VPC,与作用于云主机虚拟网卡、侧重于保护VPC内部东西向通信安全的安全组相辅相成,二者互为补充。对比如下:

| 对比项 | 安全组 | 防火墙 |

|---|---|---|

| 作用范围 | 云主机虚拟网卡 | 整个VPC网络 |

| 部署方式 | 分布式 | 集中式 |

| 部署位置 | 云主机 | VPC路由器 |

| 配置策略 | 仅支持允许策略 | 可自定义允许、丢弃或拒绝策略 |

| 优先级 | 按照配置顺序 | 自定义优先级顺序 |

| 规则匹配 | 源IP、源端口、协议 | 源IP、源端口、目的IP、目的端口、协议、报文状态 |

注意事项

- 规则集可以绑定在任意防火墙的网卡的某个方向上。

- 网卡的任意方向上均可绑定多个规则集,若多个规则集内的规则有优先级冲突,将无法绑定。

- 修改规则集将影响所有已绑定的网卡。

- 修改规则集内的规则后,需点击同步配置按钮后生效。

- 防火墙系统规则:支持系统服务的预置规则。系统规则已预绑定了作用方向,同时预置了规则的优先级、匹配条件、以及行为。系统规则优先级范围为1-1000、4000-9999。防火墙除默认规则仅支持修改行为外,其他系统规则均不支持修改,支持停用。

- 防火墙自定义规则时请注意指定网络和方向,对于南北向流量管控一般建议配置在公有网络上,对于同一个VPC路由器下不同VPC网络之间流量管控则建议配置在VPC网络上。

扩展阅读

可选报文状态:

- new:新连接请求。

- established:已建立的连接。

- invalid:无法识别的连接。

- related:相关联的连接,当前连接是一个新请求,但附属于某个已存在的连接。

流量方向:

- VPC路由器的每个网卡流量方向上均可绑定规则和规则集。

- 入方向:作用于通过网络进入VPC路由器的流量。

- 出方向:作用于从VPC路由器通过网络向外发出的流量。

防火墙规则:

- 防火墙规则支持自定义优先级,数字越小表示优先级越高,支持的优先级范围:1001-2999。

- 防火墙规则支持对数据来源和去向进行限制:

- 源IP和目的IP支持输入固定IP地址、IP范围或CIDR,支持混合输入。

- 若输入多个IP地址,且包含一个或多个CIDR格式,则CIDR格式仅支持/24掩码范围,若仅输入一个CIDR则不限制掩码范围。

- 支持最多添加10条,以英文逗号分隔。

规则模板:将一组规则保存为模板,向防火墙或规则集添加规则时可直接选用该模板。

- 防火墙规则集:规则集是规则的集合,包含了一组规则,需要绑定到VPC路由器网卡的某个方向上才能生效。

- IP/端口集合:将一组IP或端口进行保存,在向防火墙或规则集添加规则时可直接选用已建好的IP/端口集合。